【独家】骇客入侵企业伺服器 造假电邮转移资金

网络诈骗分子除了对个人下手,也将国内外的中小型企业或大公司列为目标,骇客联手不法集团,入侵企业机构伺服器,盗用财务主管或员工身份发送假电邮给经常打交道的业务发展对象,伺机诱骗受骗者转移资金汇款到诈骗集团账户。

消息向《亚视新闻东南亚》披露,今年4月,大马吉隆坡一家企业公司因为坠入BEC骗局,损失额至少几千万令吉。基于维护公司形象声誉,高层无法对外界发布任何消息。

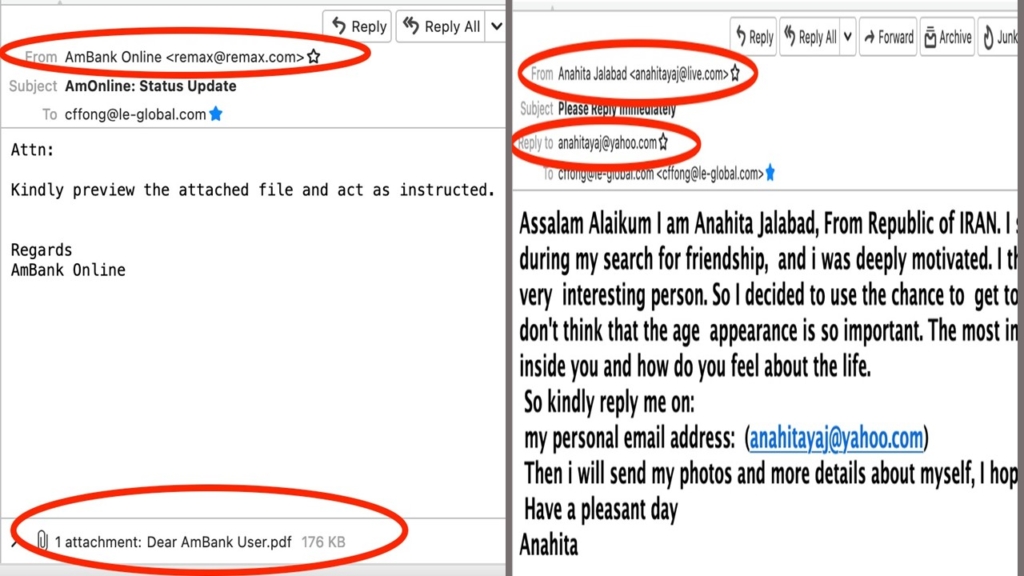

这类看似合法但实际上是虚假电邮的商业电子邮件,通常包含附件或指向恶意网站或其他应用程式(APP),随后感染员工电邮和电脑。恶意软件一旦被执行,入侵者能浏览公司的敏感信息,包括财务账户信息、合法电邮线程。

这类商业电子邮件泄露案Business Email Compromise(简称BEC)是最具经济破坏性的网络犯罪形式之一,根据一些案例的电邮主题,包含指标性字眼例如request、payment、 transfer、urgent等词汇。BEC活跃至少10余年,造成全球企业金融机构无可预测的灾难性损失。

根据美国联邦调查局(FBI)今年3月发布的数据,BEC在2019年7月至12月期间,在已确定的全球风险敞口损失增加65%,当中包括美元的实际损失和未逐损失。

这一项增长率,部分因素归因新冠疫情期间,正常商业行为受限,导致更多工作场所和个人,以虚拟方式开拓日常业务。在上述数据当中,有177个国家汇报遭遇BEC骗局,损失额约为24亿美元(19954宗数),超过140个国家存在欺诈性转账活动。

欺诈资金大量流入泰国银行

此外,美国联邦调查局的互联网犯罪投诉中心(IC3)接获的2021年数据揭露,位于泰国和香港的银行,是欺诈集团资金的主要目标,其后是中国其他省份、墨西哥和新加坡。

网络安全公司LGMS执行主席冯宗福指出,BEC案件在大马绝非冰山一角,过去频密发生在本地大中小企业界。BEC骗局带来的后果影响极大,绝对不能忽视。

企业机构哑巴吃黄连

冯宗福表示,企业受害者顾虑一旦公开遭遇有损信誉,影响业务合作伙伴对公司的信心,他们处境犹如哑巴吃黄连,有苦说不出。最终受害者唯有通过官司向银行索偿,虽然获赔机率不乐观。

他解释,这类骇客勾结诈骗集团,多数采纳2种犯案形式,一是入侵伺服器,迅速发攻势,发送假电邮给受骗者;另一种方式是潜伏伺服器搜查公司机密,等待最佳时机犯案,不过未必会发送假电邮。

据知,有些骇客入侵企业机构伺服器,耗时摸透公司业务状况,先了解公司资金流向、银行账户资料、员工电邮账户和公司营运方式,诈骗集团从中盗窃公司电邮联络人名单,找到相对的供应商电邮,发送对方假电邮,策划资金转移。

“这类假电邮看似合法,邮址与企业机构电邮相似度高。受骗者看漏眼,受误导以为合法电邮。假电邮内容称道,公司更换银行户头,促请供应商或业务合作伙伴,以后汇款到新账户,其实那是诈骗集团开设的银行户头。”

冯宗福授招《亚视新闻东南亚》读者辨识假电邮基本知识,公众可单击可疑电邮的电邮地址,识别发件人身份真伪。例如按击回复(reply to),出现却是另一个电邮地址,便能马上判断是假电邮。

冯宗福声明,上述只是其中辨识方法,毕竟假电邮太多形色来混淆公众。普遍常见案例是在中间穿插符号“1”的特征。他说,商家若无法确认电邮真伪,应主动致电向相关公司求证,不要冒然行事。

您必须登录才能发表评论。